Imagina encontrarte en una situación donde las autoridades te obligan a desbloquear tu equipo para acceder a datos que consideras privados. Imagina que están dispuestos a cualquier cosa para acceder a dicha información, incluso si deben recurrir a la violencia. En este escenario, ningún cifrado evitará que reveles tus claves a cambio de no ser electrocutado o golpeado con una barra de metal. A no ser que puedas afirmar, de forma convincente, que desconoces las claves. Entonces la negación plausible se convierte en una herramienta invaluable en situaciones como esta. La negación plausible es la táctica por la cual se niega el conocimiento de información sensible, incluso cuando existen pruebas evidentes que demuestran lo contrario. En lugar de admitir que se tiene la capacidad de descifrar el disco duro, la persona puede negar haber cifrado los datos o afirmar que ha olvidado la contraseña, a pesar de tener una manera de acceder a la información cifrada.

HiddenVM es una herramienta que permite crear y ejecutar máquinas virtuales ocultas para realizar actividades de forma segura y aislada del entorno principal valiéndose de la negación plausible. HiddenVM funciona dentro de Tails, donde ejecuta VirtualBox y almacena los datos en un volumen oculto y cifrado. Esta opción es interesante para mitigar ataques forenses manteniendo al mismo tiempo la persistencia del trabajo.

Requisitos

- 1 memoria USB, preferiblemente 2 (Tails)

- 1 memoria USB (VM)

- 16+ GB RAM

Instalación

Dirígete al sitio web de Tails y descarga la imagen del sistema.

Si estás usando Linux:

$ mkfs.ext4 /dev/<usb>

$ dd if=<ruta-tails.img> of=/dev/<usb> bs=1M status=progress

Si estás usando otro sistema operativo, puedes instalar Etcher para flashear la imagen en un USB.

Según el desarrollador de HiddenVM:

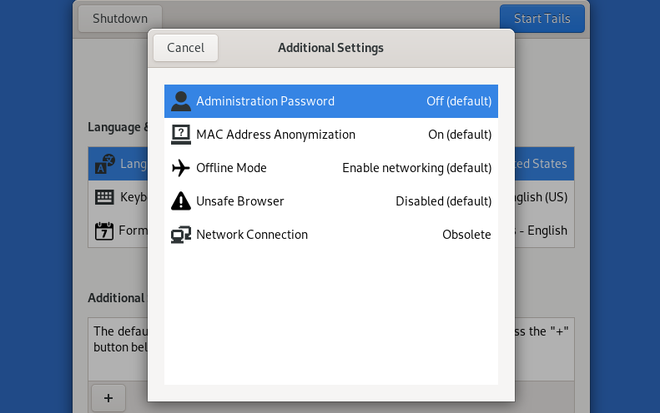

Cuando hayas instalado Tails, arranca el equipo desde la memoria externa y establece una contraseña de administrador. Esto servirá para instalar paquetes necesarios.

Ya dentro de la sesión, descarga VeraCrypt e instala el paquete usando dpkg:

$ sudo dpkg -i veracrypt-*.deb

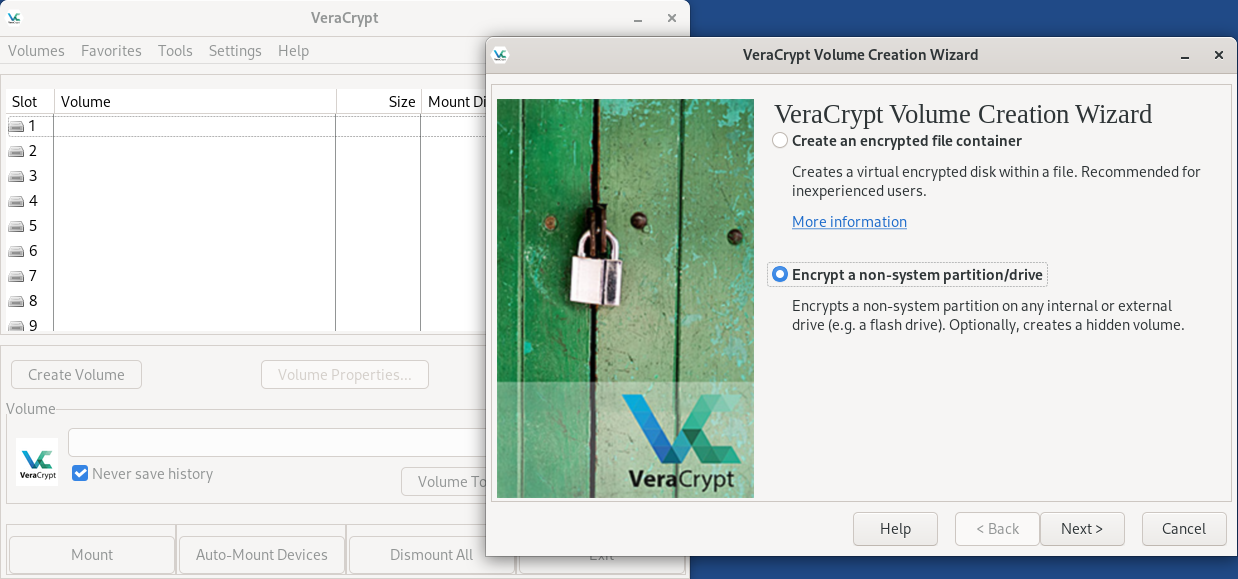

A continuación ejecuta VeraCrypt y crea un nuevo volumen externo.

- Elige la opción para crear un volumen oculto.

- Elige la opción «Sí» cuando se te pregunte si quieres alojar archivos grandes.

- Selecciona Ext4 como sistema de archivos.

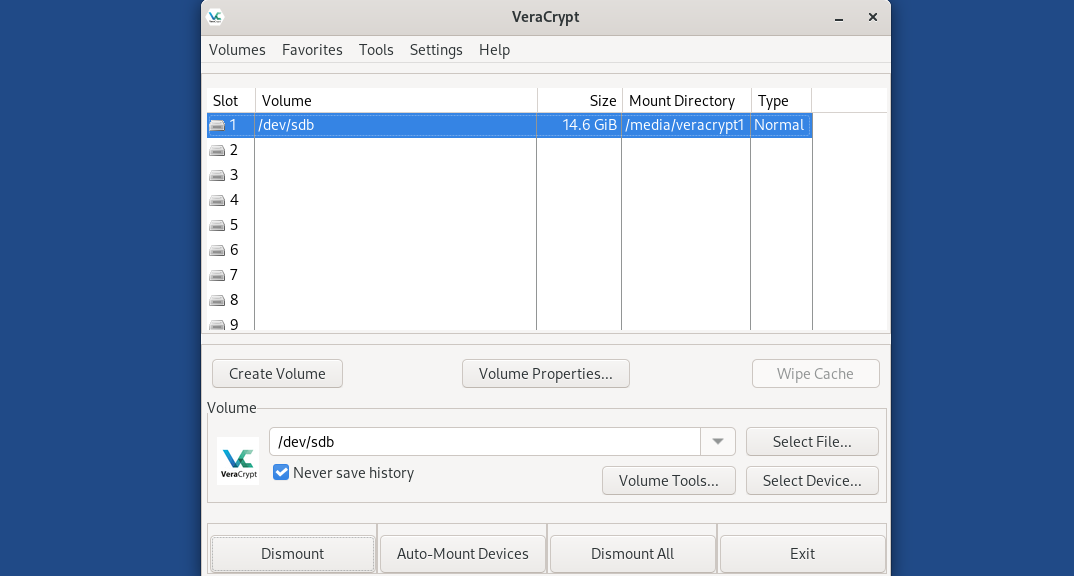

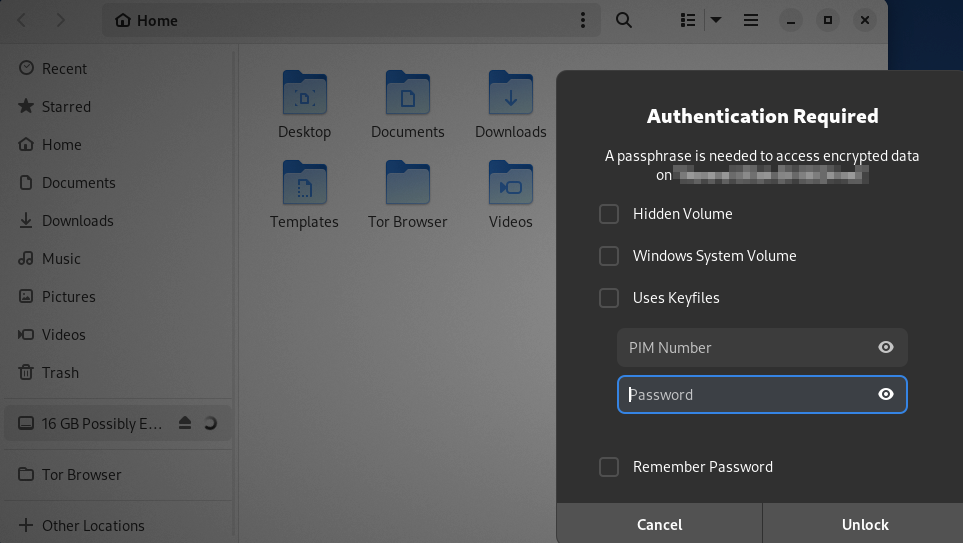

Terminado el proceso de creación del volumen, móntalo usando la interfaz de VeraCrypt o el explorador de archivos.

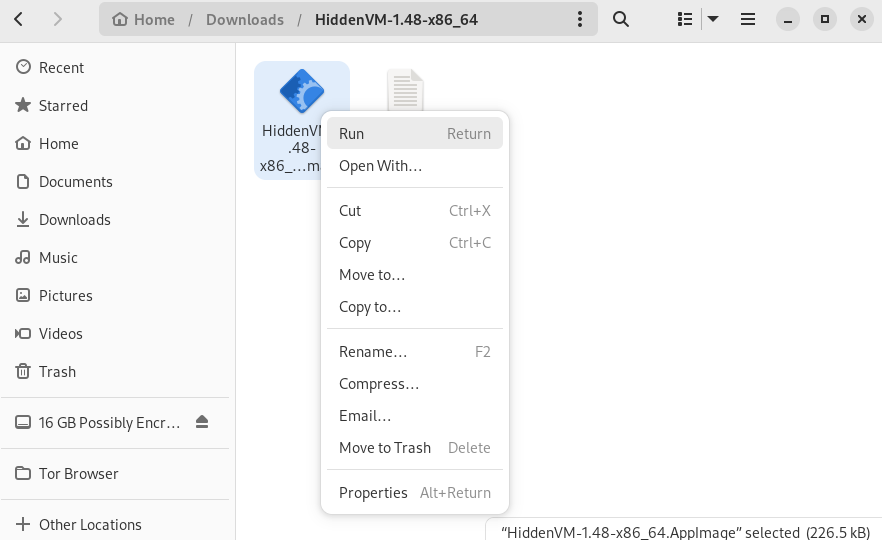

Ahora descarga la última versión de HiddenVM y extrae el contenido del archivo comprimido. Luego ejecuta el binario.

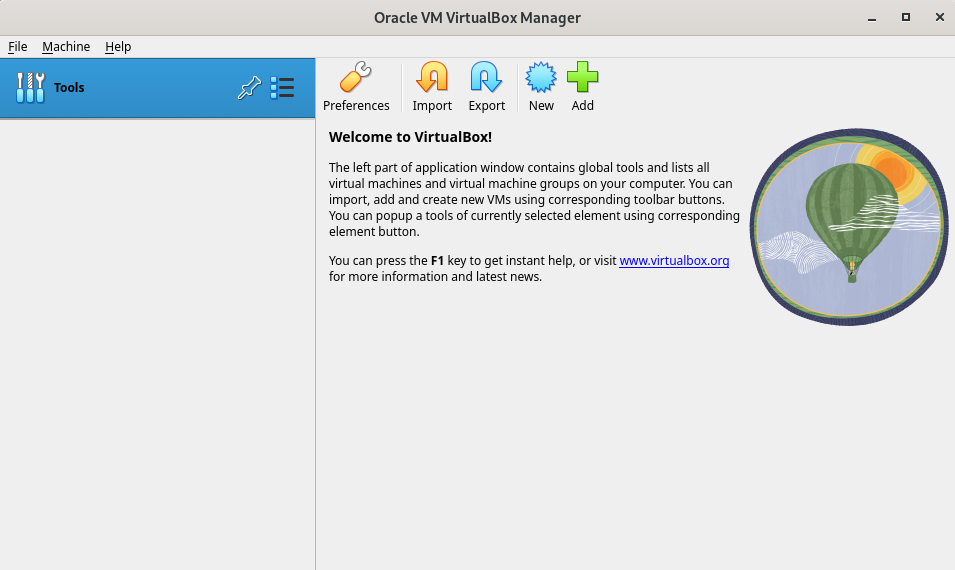

Espera a que termine de instalarse HiddenVM. Al final se ejecutará VirtualBox.

Ya puedes crear y gestionar máquinas virtuales en VirtualBox de forma oculta. Recuerda alojar los datos de las máquinas virtuales en el volumen oculto montado.

Al reiniciar el sistema no necesitarás montar el volumen con VeraCrypt. Puedes hacerlo desde el explorador de archivos.

Cuando se haya montado el volumen cifrado, ejecuta el binario de HiddenVM para instalar VirtualBox de nuevo. No es necesaria una conexión a internet para esto.

Conclusión

HiddenVM es útil para automatizar el despliegue de máquinas virtuales ocultas dentro de un entorno amnésico. Este post sigue las instrucciones recomendadas por el desarrollador del software, aunque este proceso se puede realizar de forma manual y recurriendo a herramientas con otras características y funciones adicionales, e incluso prescindiendo de HiddenVM en sí mismo. Tal vez en el futuro haya un post al respecto.

Más información sobre HiddenVM:

napalm@cryptolab.net